L’opération Endgame, menée par Europol le 30 mai 2024, marque une date clé dans la lutte contre la cybercriminalité. Cette intervention sans précédent ciblait principalement les réseaux de droppeurs malveillants à l’origine d’attaques par ransomware. Grâce à cette action coordonnée, quatre suspects ont été arrêtés et des centaines de serveurs utilisés pour des activités criminelles ont été mis hors service.

Démantèlement des infrastructures de botnets

Le succès de l’opération Endgame repose sur une collaboration internationale sans faille. Plusieurs pays et partenaires privés ont apporté leur soutien pour démanteler les structures complexes des botnets. Au total, plus de 16 perquisitions ont été effectuées, menant à la saisie de nombreux équipements informatiques essentiels aux criminels.

Les objectifs de l’opération

L’opération visait à frapper au cœur même des réseaux de botnets en neutralisant leurs infrastructures. L’objectif principal était de réduire considérablement leur capacité à lancer des attaques par ransomware en perturbant les opérations des réseaux de droppeurs. Ce type de réseau est essentiel pour la distribution de malwares sophistiqués comme Stealth Soldier, capable de voler des données de navigation et d’enregistrer des fichiers audio et vidéo au détriment des victimes.

Collaboration internationale

La réussite de cette opération repose sur une étroite coopération entre plusieurs agences nationales de cybersécurité et des entreprises privées spécialisées dans la sécurité informatique. Cet effort concerté a permis de synchroniser les actions à travers différentes juridictions et de maximiser l’impact de l’intervention.

Arrestations et perquisitions

Des arrestations stratégiques

Quatre individus clés, soupçonnés d’être au centre des activités de ce réseau criminel, ont été arrêtés. Ces arrestations sont considérées comme un coup dur porté aux opérations de ces criminels, car elles ciblent non seulement les exécutants, mais aussi les cerveaux derrière ces plans nocifs.

Perquisitions efficaces

Les autorités ont mené plus de seize perquisitions simultanées, permettant la confiscation de matériels informatiques, serveurs et autres dispositifs critiques. Ces saisies sont cruciales, car elles privent les criminels de leurs outils principaux, rendant difficile la reprise de leurs activités illicites.

Takedown de serveurs et de domaines

Élimination des ressources techniques

Outre les arrestations et les perquisitions, l’opération Endgame a également cherché à désactiver les ressources techniques des cybercriminels. Plus de cent serveurs et deux mille domaines liés à des activités criminelles ont été déconnectés de l’internet. Cette démarche vise à affaiblir durablement la capacité opérationnelle des réseaux de botnets impliqués.

Impact global

La mise hors service de ces infrastructures entraîne non seulement une interruption immédiate des activités des cybercriminels, mais complique également la reconstitution de ces réseaux. Les domaines et serveurs saisis représentent souvent des investissements importants en temps et en ressources, dont la perte s’avère handicapante pour les opérations futures des groupes malveillants.

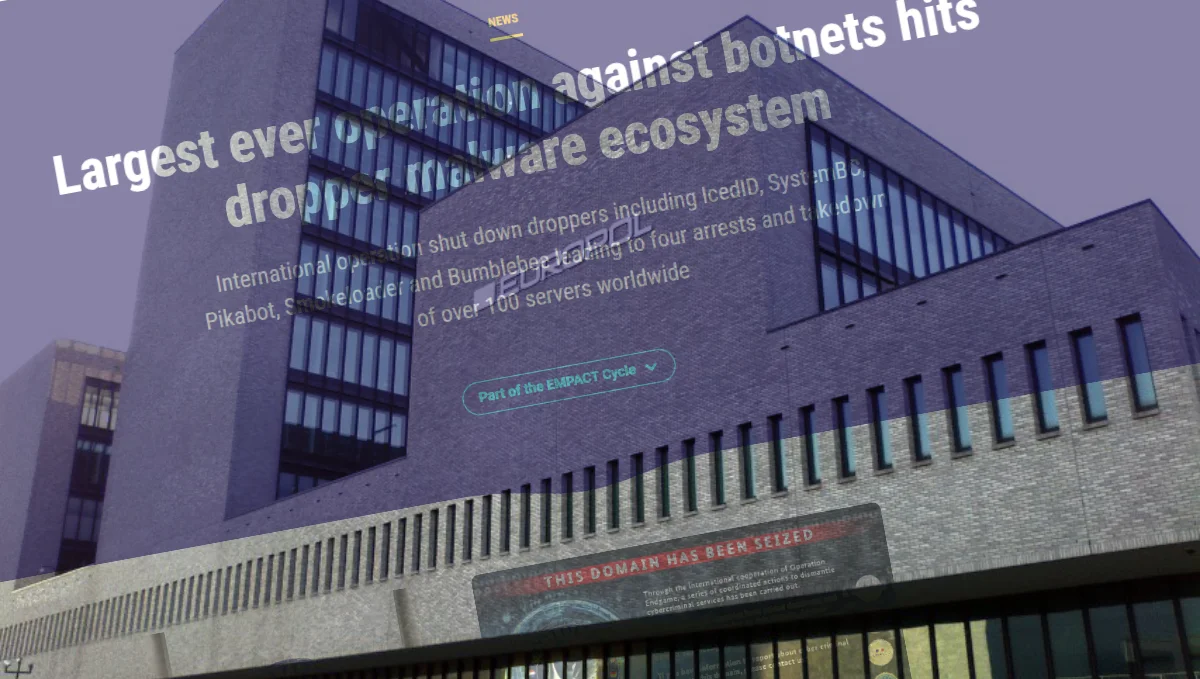

🚨Largest ever operation against botnets hits dropper malware ecosystem.

— Europol (@Europol) May 30, 2024

Operation Endgame, coordinated from Europol headquarters, has led to four arrests and the takedown of over 100 servers worldwide.

More information in our press release⤵️https://t.co/SNZW5SpLnF

Focus sur Stealth Soldier

Parmi les menaces identifiées, Stealth Soldier demeure particulièrement inquiétante en raison de ses fonctionnalités avancées. Capable de voler des informations sensibles de navigation, d’accéder à des fichiers audio et vidéo, ce malware représente un danger significatif pour les utilisateurs et les entreprises.

Fonctionnalités du malware

Stealth Soldier va bien au-delà des simples ransomwares conventionnels. En plus de chiffrer les fichiers des victimes pour demander une rançon, il recueille discrètement des informations confidentielles. Il peut enregistrer des conversations et capturer des images via webcam, offrant ainsi aux cybercriminels un accès inégalé à la vie privée de leurs cibles.

Moyens de défense

Pour se protéger contre de telles menaces, les experts recommandent plusieurs mesures de précaution. La sensibilisation des utilisateurs, la mise à jour régulière des systèmes et logiciels ainsi qu’une vigilance accrue envers les courriels et téléchargements suspects demeurent essentiels. Les entreprises doivent également investir dans des solutions de sécurité robustes pour détecter et neutraliser rapidement ce type de malware.

L’opération Endgame représente une avancée majeure dans la lutte contre la cybercriminalité. En démantelant les infrastructures clés des réseaux de botnets, Europol et ses partenaires internationaux ont infligé un coup sévère aux organizations criminelles responsables de nombreuses attaques par ransomware. Cette initiative souligne l’importance d’une coopération mondiale et continue pour combattre efficacement les cybermenaces.